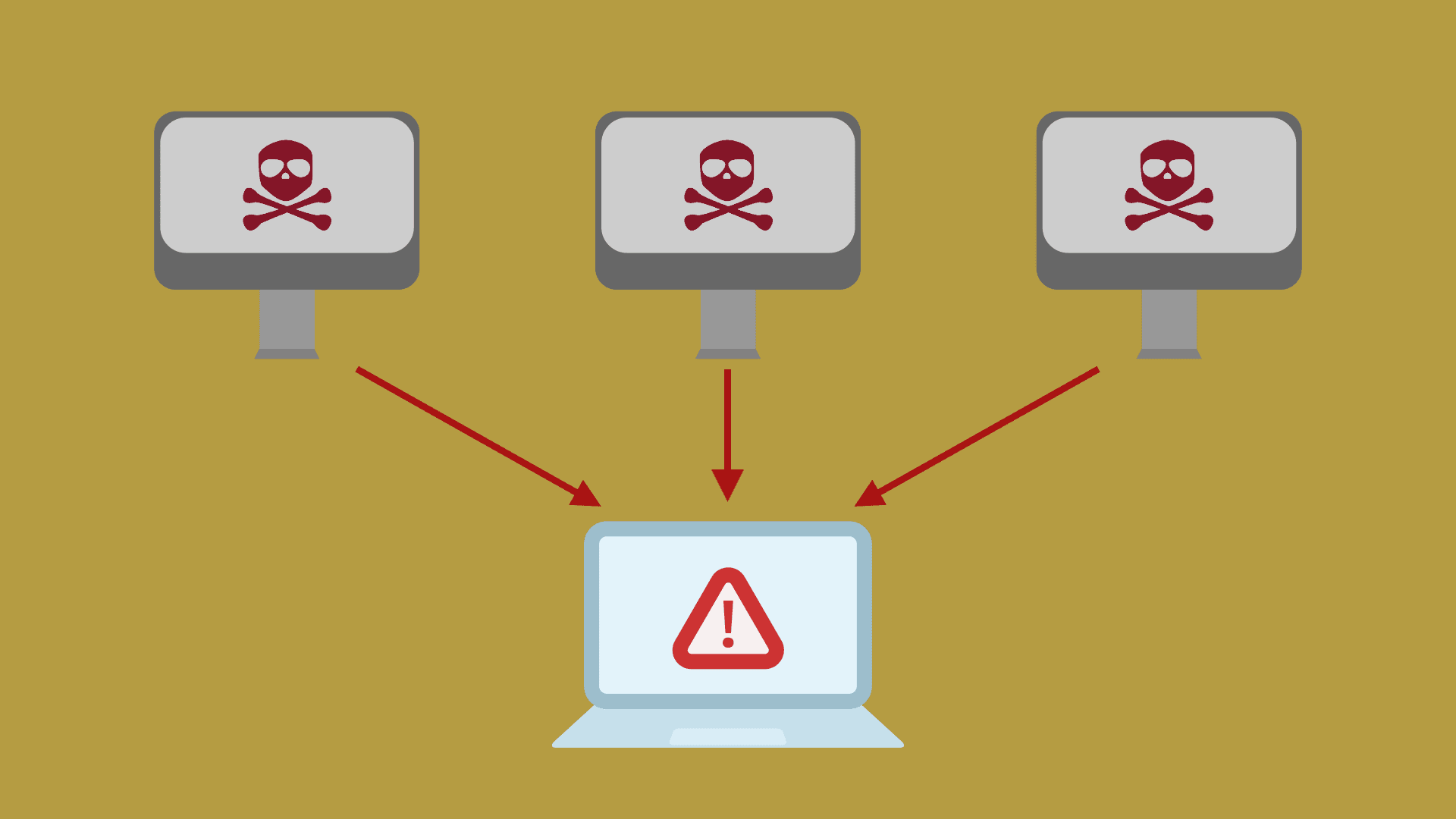

DDoS (Distributed Denial of Service) هو هجوم إنكار خدمة موزع، مما يعني أن مهاجمين متعددين يشنون هجمات على هدف واحد أو عدة أهداف في نفس الوقت، أو أن مهاجمًا واحدًا يتحكم في أجهزة كمبيوتر مختلفة موجودة في أماكن مختلفة. يمكن أن يتسبب في توقف موقع الويب، وتعطله، وتلاعب بالمحتوى، وأضرار خطيرة أخرى.

تتطور هجمات DDoS من هجمات DoS. ومع ذلك، وفقًا للاختلاف في مبادئ الهجوم والأساليب، الأكثر شيوعًا هي هجمات DDoS المعتمدة على طبقة الشبكة وهجمات DDoS المعتمدة على طبقة التطبيق.

يستخدم بعض بروتوكولات الشبكة وعيوب أنظمة التشغيل لتنفيذ هجمات الشبكة باستخدام استراتيجيات الخداع والتمويه. يتم غمر خادم الموقع بكم كبير من المعلومات التي تتطلب ردًا وتستهلك عرض النطاق الترددي للشبكة أو موارد النظام. يتسبب في تحميل الشبكة أو النظام وشلهما وتوقف تقديم الخدمات الشبكية العادية.

Table of Contents

ما هي هجمات طبقة الشبكة؟

هجوم تخطيط تدفق المزامنة

هجوم SYN Flood هو أكثر الهجمات DDoS شيوعًا على الشبكة الحالية، حيث يستغل عيبًا في تنفيذ بروتوكول TCP. نتيجة لذلك، يتم احتلال الخادم المستهدف من خلال إرسال العديد من حزم الهجوم بعناوين المصدر المزورة إلى منفذ خدمة الشبكة، مما يمنع المستخدمين العاديين الآخرين من الوصول.

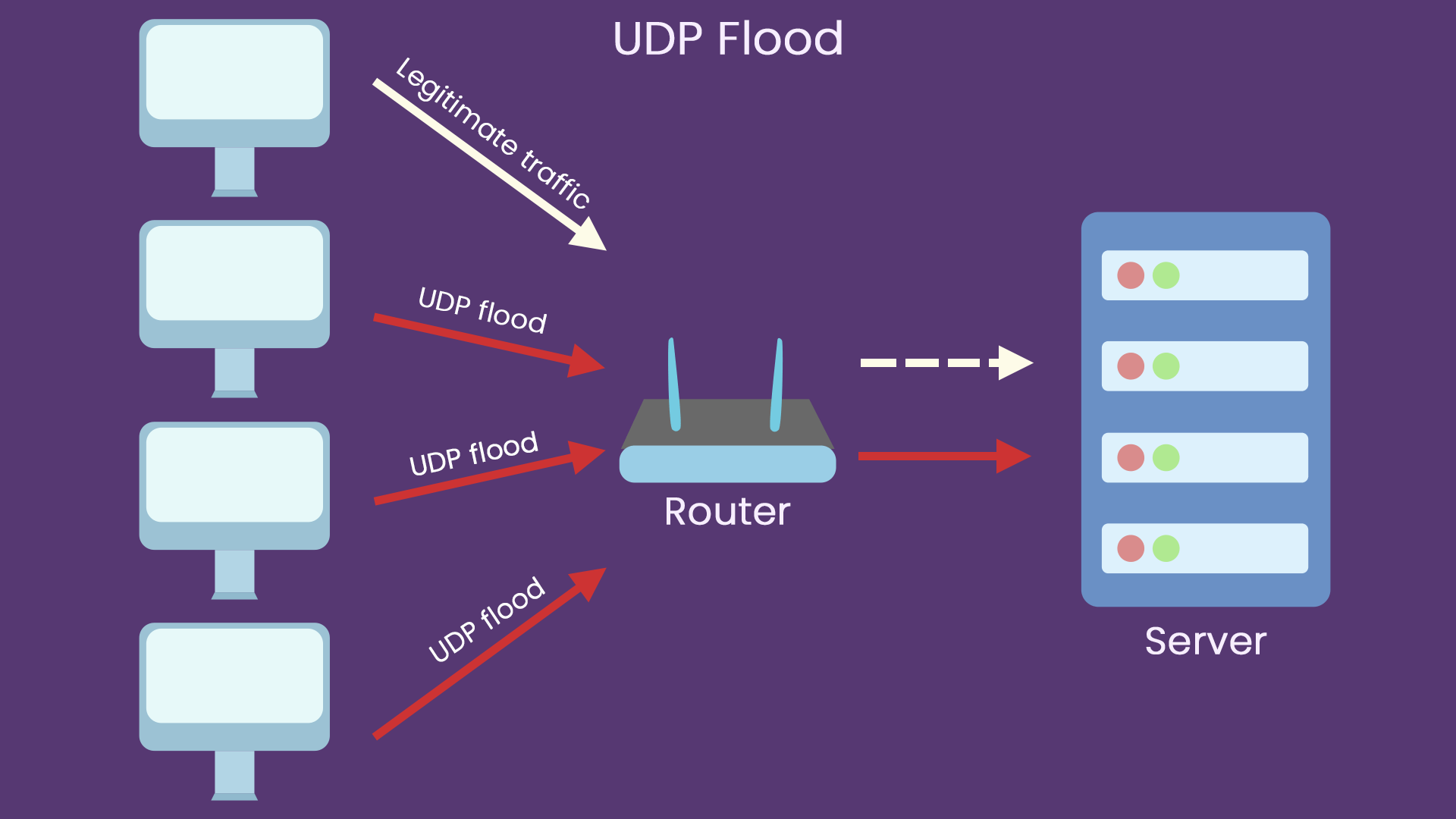

هجوم تدفق UDP

UDP Flood هو هجوم DDoS يعتمد على حركة المرور. المبدأ هو استخدام العديد من حزم UDP للتأثير على خوادم DNS أو خوادم الفيديو التدفقي. نظرًا لأن بروتوكول UDP هو خدمة بدون اتصال، يمكن للمهاجم إرسال العديد من حزم UDP الصغيرة بعناوين IP المزورة في هجوم الفيض UDP.

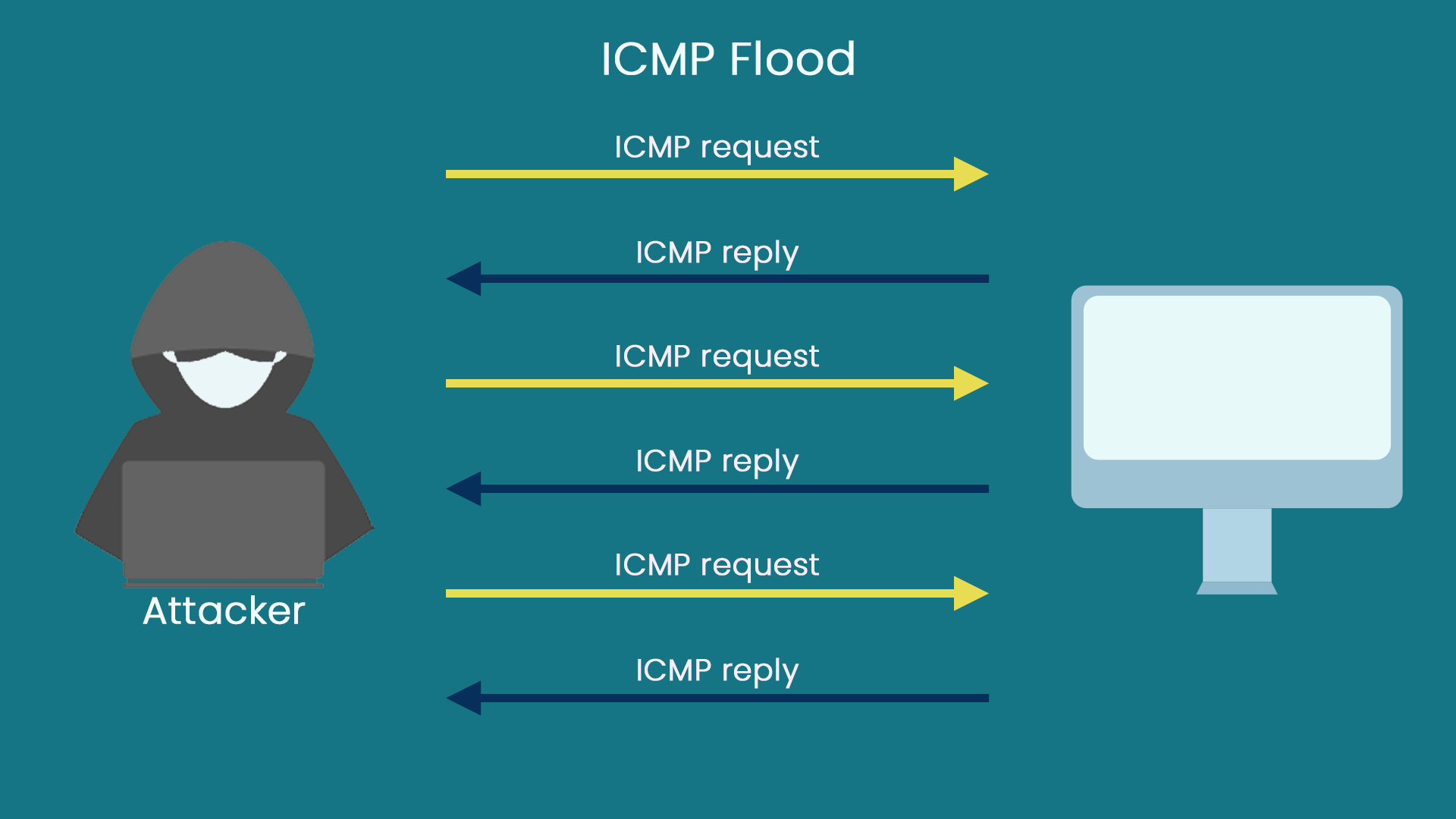

هجوم تدفق ICMP

هجوم الفيض ICMP هو طريقة هجوم قائمة على حركة المرور تستخدم حركة مرور كبيرة لتحميل ضخم على الخادم والتأثير على الخدمة القياسية للخادم.

ما هي هجمات طبقة التطبيق؟

HTTP Get Flood

في هجوم الفيضان HTTP GET، يستخدم المهاجم أداة هجوم لإرسال العديد من حزم HTTP GET إلى خادم الهدف، مما يؤدي إلى استنفاد العديد من موارد النظام. نتيجة لذلك، تنفد موارد الخادم ولا يمكنه الرد على الطلبات القياسية.

HTTP Post Flood

في هجوم الفيض الناتج عن طلبات POST HTTP، يستخدم المهاجم أداة هجوم لإرسال العديد من حزم POST HTTP إلى الخادم المستهدف، مما يؤدي إلى استنفاد موارد الخادم وتسببه في عدم القدرة على الرد على الطلبات الروتينية.

ما هي الفروقات بين هجمات طبقة التطبيق وهجمات طبقة الشبكة؟

طبقة الشبكة تحدث هجمات DDoS على طبقات أدنى، بينما تستخدم هجمات DDoS على طبقة التطبيق بروتوكولات طبقة أعلى.

نمط الهجوم النموذجي لهجمات DDoS على طبقة الشبكة هو، أن يستخدم المهاجم عنوان IP مزيف للتحكم في عقد الهجوم. يرسل عقد الهجوم المتحكم به العديد من حزم الهجوم، مثل UDP و ICMP، إلى الجهاز المستهدف.

هذه الطريقة الهجومية تستغل ضعف آلية مصافحة TCP الثلاثية. إنها تستهلك العديد من موارد وحدة المعالجة المركزية والذاكرة بعد استقبال طلبات الاتصال من عناوين IP غير موجودة. ونتيجة لذلك، لا يمكن لهدف الهجوم توفير الخدمات للمستخدمين.

مختلفة عن هجمات DDoS على طبقة التطبيق، تستخدم هجمات DDoS على طبقة التطبيق بروتوكولات أعلى. تعتمد هذه المجموعة على اتصالات TCP القياسية وحزم IP. الاتصالات الصحيحة ببروتوكول TCP لا يمكن أن تستخدم عناوين IP مزيفة.

كيفية التعامل مع هجمات الحجب الخدمة؟

العوامل الأساسية في حماية DDoS هي قوة الدفاع وسرعة الدفاع عن الهجوم.

1. تصفية الخدمات والمنافذ غير الضرورية

تصفية الخدمات والمنافذ غير الضرورية وتصفية عناوين الآي بي المزيفة على جهاز التوجيه.

2. تنظيف وتصفية حركة المرور الغير طبيعية

تنظيف وتصفية حركة المرور الغير طبيعية ومنع تصفية حركة المرور الغير طبيعية من خلال تصفية قواعد حزم البيانات، وكشف بصمات تدفق البيانات وتصفيتها، وتصفية مخصصة لمحتوى حزم البيانات.

3. الدفاع عن العقد الموزعة

هذه هي الطريقة الأكثر فعالية حاليًا للتعامل مع هجمات DDOS على نطاق واسع. يتميز الدفاع الموزع بتكوين عدة عناوين IP (توازن الحمل) على كل خادم في العقدة.

فرض أن العقدة تعرضت لهجوم وتعجز عن تقديم الخدمات. ووفقًا لإعداد الأولوية، سيقوم النظام تلقائيًا بالتبديل إلى عقدة أخرى، وسيرسل الخادم بيانات المهاجم. ستُعاد جميع الحزم إلى نقطة الإرسال، مما يجعل مصدر الهجوم عاجزًا.